Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher eksisterer som et bedre alternativ til at sende adgangskoder via e-mail.

At sende adgangskoder via e-mail er i sagens natur usikkert. De største risici omfatter:

De samme risici er tilstede når du sender adgangskoder via SMS, WhatsApp, Telegram, Chat osv... Dataene kan og er ofte lagret i evig tid og uden af din kontrol.

Ved at bruge Password Pusher undgår du alt dette.

For hver adgangskode, der sendes til Password Pusher, der genereres en unik URL, som kun du kender. Derudover adgangskoder udløber, når et foruddefineret sæt visninger er gået , eller den definerede tid er gået. Når de er udløbet, slettes adgangskoderne.

Hvis det lyder interessant for dig, så prøv det eller se de andre ofte stillede spørgsmål nedenfor.

Og det med rette. Al god sikkerhed begynder med sund skepsis over for alle involverede komponenter.

Password Pusher eksisterer som et bedre alternativ til at sende adgangskoder via e-mail. Man undgår, at adgangskoder gemmes i e-mail-arkiver til evig tid.

Password Pusher er opensource så kildekoden kan gennemgås offentligt og alternativt kan køres internt i din organisation.

Adgangskoder slettes fra databasen, når de udløber. Derudover genereres tilfældige URL-tokens løbende, og adgangskoder sendes uden kontekst.

En bemærkning til dem med interesse for ekstrem sikkerhed: der er ingen måde, jeg kan bevise, at opensource-koden er den samme, der kører på pwpush.com (dette gælder iøvrigt alle websteder i). Det eneste, jeg kan give i denne henseende, er mit offentlige omdømme Github, LinkedIn, Twitter og min blog. Hvis dette er et problem for dig, er du velkommen til at gennemgå koden, stille eventuelle spørgsmål, du måtte have, og overveje at køre den internt i din organisation i stedet for.

Absolut. Password Pusher har en række applikationer og kommandolinjeværktøjer (CLI), der der kan benyttes med pwpush.com eller privatdrevne instanser. Push adgangskoder fra CLI, Slack, Alfred App og mere.

Se vores Værktøjer og applikationer side for flere detaljer.

Ja. Ved at bruge de tidligere nævnte værktøjer integrerer mange brugere og organisationer Password Pusher i deres sikkerhedspolitikker og -processer.

Det Værktøj siden skitserer de tilgængelige ressourcer til at automatisere sikker distribution af adgangskoder.

Der er ingen grænser i øjeblikket, og jeg har ingen intentioner om at tilføje nogen. For at sikre webstedets stabilitet er Password Pusher som standard konfigureret med en belastningsbegrænsning.

Ja. Vi sørger for Docker containere og Installations vejledning til en bred vifte af platforme og tjenester.

tldr; docker run -p 5100:5100 pglombardo/pwpush:release

Password Pusher understøtter re-branding "ud af boksen", så du kan tilføje et brugerdefineret logo, tekst og endda ændre billeder i applikationen.

Kildekoden er udgivet under GNU General Public License v3.0, og det definerer stort set alle begrænsninger. Der er en del redesignede klonsider af Password Pusher, og jeg byder dem alle velkommen.

Nogle organisationer er bundet af sikkerhedspolitikker, der forbyder brugen af offentlige tjenester til følsomme oplysninger såsom adgangskoder. Der er endda organisationer, der kræver, at alle værktøjer er på private intranet uden adgang til omverdenen.

Det er af disse grunde, at vi giver mulighed for (og opfordrer) brugere og organisationer til at afvikle PWPUSH internt når det er formålstjenligt.

At køre en privat udgave af Password Pusher for din virksomhed eller organisation giver dig ro i sindet. Du ved præcis, hvilken kode der kører og du kan konfigurere og køre det, som du vil.

På den anden side, hvis din instans bliver hacket og krypteringen brudt, har ondsindede enheder nu en målrettet ordbog med adgangskoder til brute force-konti i din organisation. Bemærk, at dette vil være begrænset til push, som endnu ikke har nået deres udløbsgrænser.

I denne henseende kan den offentlige instans på pwpush.com være overlegen ved, at den kun indeholder adgangskoder uden identificerende oplysninger blandet blandt brugere fra hele kloden.

Brugeren bør omhyggeligt afveje fordele og ulemper og beslutte, hvilken form der er bedst for dem. Vi støtter gerne begge strategier.

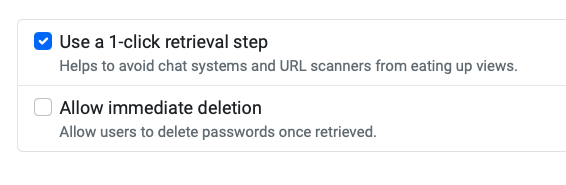

Nogle systemer som e-mail, firewalls og chatsystemer har ofte linkscannere, der kan æde visninger. Dette gøres for sikkerhed eller blot for at generere en "preview" til chatsystemer.

For at forhindre dette skal du bruge muligheden for 1-klik hentning, når du trykker adgangskoder. Dette kræver, at brugerne klikker sig igennem en foreløbig side for at beskytte visninger fra sådanne scannere.

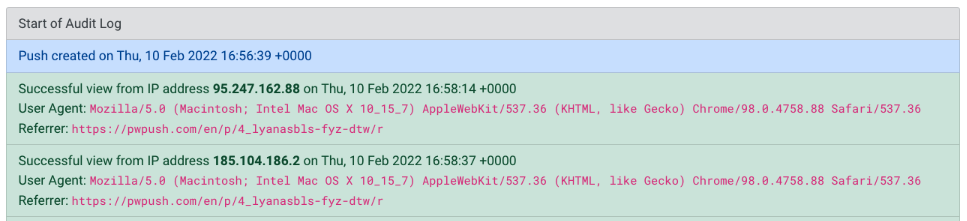

Som en yderligere forebyggende foranstaltning, hvis du opretter en konto, leveres en revisionslog for hvert tryk, der oprettes. Denne revisionslog kan afsløre, hvem og hvornår pushet blev set.

Absolut. Hvis du har brug for ressourcer såsom statistik, grafik eller andet, så tøv ikke med at kontakte mig: pglombardo på pwpush.com.

Meget sandsynligt. Jeg vil meget gerne høre alle ideer og feedback. Hvis du har nogle, bedes du sende dem til Github repository og jeg vil svare hurtigst muligt.

Dette er et opensource-projekt lavet ud fra kærlighed til teknologi og et ønske om at forbedre sikkerheden (og dagligdagen) for teknologisamfundet.

Det tjener ikke nogen penge, men det medfører hosting, der er omkring $50/måned for pwpush.com. Disse er heldigvis betalt af mig selv i mere end 10 år.

Hvis du føler dig tilbøjelig til at støtte Password Pusher, kan du tilmelde dig Digital Ocean ved at bruge nedenstående badge. Password Pusher får en hostingkredit for de første $25, du bruger.

For andre måder at understøtte Password Pusher på, se også "Vil du hjælpe?" afsnit på siden om. Tak skal du have! ❤️