Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher 作为通过电子邮件发送密码的更好替代方案而存在。

通过电子邮件发送密码本质上是不安全的。 最大的风险包括:

通过 SMS、WhatsApp、Telegram、Chat 等发送密码时,同样的风险仍然存在……数据可以而且通常是永久的,不受您的控制。

通过使用 Password Pusher,您可以避免所有这些。

对于发布到 Password Pusher 的每个密码, 生成一个只有您知道的唯一 URL. 此外, 密码在一组预先设定的查看配额被使用完毕后或经过一段时间后过期。 一旦过期,密码将被明确删除。

如果您觉得这听起来很有趣,请尝试一下或查看下面的其他常见问题。

理所当然的。所有良好的安全性都始于对所有相关组件的健康性怀疑。

Password Pusher 作为通过电子邮件发送密码的更好替代方案而存在。它避免了密码永久存在于电子邮件档案中。它不作为最终的安全解决方案存在。

Password Pusher 是开源的 因此可以公开审查来源,也可以在您的组织内部运行。

密码一旦过期就会从数据库中明确删除。 此外,随机的 URL 令牌是动态生成的,并且密码是在与其使用情景无关的情况下发布的。

给极度注重安全的人士的注意事项: 我无法可靠地证明开源代码与在 pwpush.com 上运行的代码相同(实际上所有网站都是如此)。 在这方面我唯一能提供的就是我的公共口碑在 Github, LinkedIn, Twitter 和 我的博客. 如果您担心这一点,请随时查看代码,发布您可能遇到的任何问题,并考虑在您的组织内部运行它。

当然。 Password Pusher 有许多应用程序和命令行实用程序 (CLI),它们与 pwpush.com 或私有部署的实例进行交互。从 CLI、Slack、Alfred App 等推送密码。

看看我们的 工具与应用程序 提供更多信息的页面。

是的。使用前面提到的工具,许多用户和组织将 Password Pusher 集成到他们的安全策略和流程中。

这 工具 页面概述了可用于自动化密码安全分发的资源。

目前没有限制,我也无意添加任何限制。为了最低限度地确保站点稳定性,Password Pusher 默认配置了速率限制器。

Password Pusher 支持“开箱即用”的品牌重塑,允许您在应用程序中添加自定义徽标、文本甚至更改图像。

源代码是根据 GNU 通用公共许可证 v3.0 发布的,它几乎定义了所有限制。 Password Pusher 有很多重新命名和重新设计的克隆站点,我欢迎它们。

一些组织受安全政策的约束,这些政策禁止使用公共服务获取敏感信息(例如密码)。甚至有些组织要求所有工具都位于私有内网上,无法访问外部网络。

出于这些原因,我们提供(并鼓励)用户和组织在需要时运行私有实例的能力。

为您的公司或组织运行 Password Pusher 的私有实例让您高枕无忧,因为您确切知道正在运行的代码。您可以根据需要配置和运行它。

另一方面,如果您的实例遭到黑客攻击并且加密被破坏,恶意实体现在有一个有针对性的密码字典来暴力破解您组织中的帐户。请注意,这仅限于尚未达到到期限制的推送。

在这方面,pwpush.com 的公共实例可能更胜一筹,因为它只包含密码,而不包含来自世界各地的用户混合的识别信息。

用户应仔细权衡利弊,决定哪条路线最适合自己。我们很乐意支持这两种策略。

一些系统,如电子邮件、防火墙和聊天系统,通常有链接扫描器,会耗尽查看限制配额。 这样做是为了安全或只是为聊天系统生成“预览”。

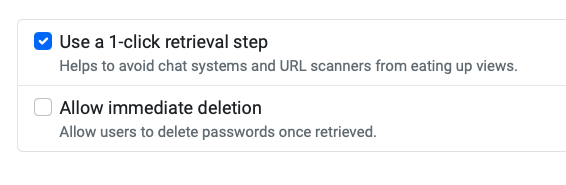

为防止这种情况,请在推送时使用一键检索步骤选项。 这需要用户点击预载页面以免查看配额受此类扫描器的影响。

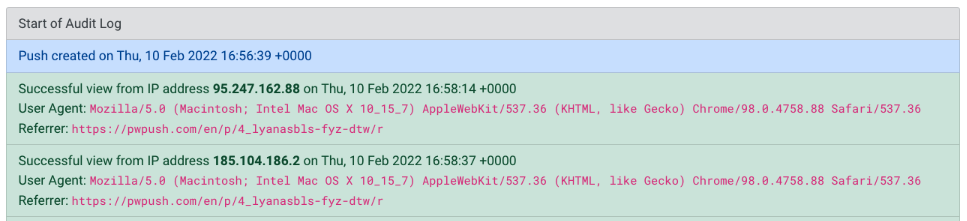

作为一项额外的预防考量,如果您创建一个帐户,则会为您创建的每个推送提供审计日志。 此审核日志可以显示查看推送的人员和时间。

当然,如果你需要诸如统计数据、图形或其他任何资源,请随时与我联系:pglombardo at pwpush.com。

非常有可能。我喜欢听到所有的想法和反馈。如果你有,请提交给 Github 仓库 我会尽快回复。

这是一个开源项目,出于对技术的热爱和改善技术社区安全(和日常生活)的愿望。

它不赚任何钱,但确实会为 pwpush.com 带来每月约 50 美元的托管费用。 10多年来,这些都是我自己愉快地自掏腰包支付的。

如果您愿意支持 Password Pusher,您可以使用下面的徽章注册 Digital Ocean。 Password Pusher 将在您消费第一个 25 美元后获得用于托管服务的奖励。

有关支持 Password Pusher 的其他方式,另请参阅“想要帮忙吗?”章节 在关于页面上. 谢谢! ❤️